Introduzione

Il Regolamento DORA (Reg. UE n. 2554/2022 relativo alla resilienza operativa digitale per il settore finanziario) si pone l‘obiettivo primario di garantire la capacità della entità finanziaria di costruire, assicurare e riesaminare la propria integrità e affidabilità operativa, al pari della sicurezza dei sistemi informatici e di rete utilizzati, e su cui sostanzialmente si fondano la costante offerta dei servizi finanziari e la loro qualità, anche in occasione di perturbazioni. In altri termini, l‘obiettivo è quello di ottenere una resilienza operativa digitale. Questa costituisce un elemento basilare della stabilità finanziaria e dell’integrità del mercato, atteso che, proprio nel settore finanziario, l’utilizzo delle ICT è fondamentale per la conduzione delle attività quotidiane tipiche di una entità finanziaria. L’impiego delle ICT, tuttavia, porta con sè i rischi propri del settore informatico: la digitalizzazione delle entità finanziarie, infatti, ne aumenta notevolmente l’esposizione a rischi informatici e la vulnerabilità a minacce e perturbazioni ad essa collegate. Allo stesso modo, l’interconnessione tra le entità finanziarie e l’interdipendenza dei rispettivi sistemi di ICT, amplifica il rischio che, al verificarsi di un attacco informatico di una di esse, anche tutte le altre ne subiscano gli effetti, al pari di un vero e proprio contagio.

L’approccio, come si evince dal dettato del Regolamento, deve sempre essere “caso per caso”, tale da tenere conto delle differenze esistenti tra le entità finanziarie medesime, così come tra i fornitori terzi di ICT, in termini tanto di dimensioni, quanto di rischio complessivo. Questa uniformità legislativa – che il legislatore europeo ha inteso realizzare con il presente regolamento -, non va quindi intesa come uniformità applicativa: l’adeguamento di ogni entità finanziaria richiede infatti una valutazione a sè, e di conseguenza una applicazione più o meno restrittiva delle disposizioni del DORA. In proposito, il Considerando 13 del Regolamento ci ricorda, infatti, che “Nell’affrontare i rischi informatici è opportuno che le entità finanziarie seguano lo stesso approccio e le stesse norme basate su principi, tenendo conto delle loro dimensioni e del loro profilo di rischio complessivo, nonché della natura, della portata e della complessità dei loro servizi, delle loro attività e della loro operatività.”.

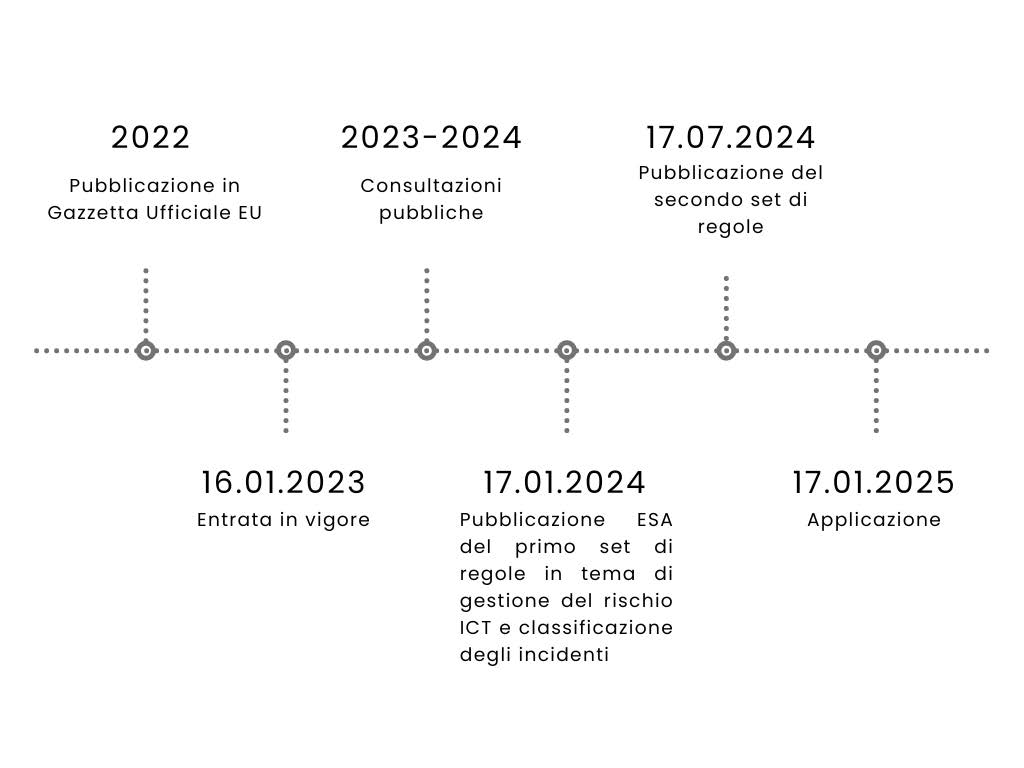

Timeline

Pilastri

La resilienza operativa digitale, adeguata ed efficace per la singola entità, si basa su cinque pilastri fondamentali.

Una corretta individuazione e gestione di quali siano i rischi ICT specifici in cui potrebbe incorrere l‘entità, deve infatti accompagnarsi a un‘idonea prevenzione, ed eventuale gestione, della concretizzazione di tali rischi negli incidenti informatici.

Parimenti, è fondamentale l‘implementazione di una attività di testing, anch‘essa parametrata alla dimensione ed esposizione al rischio di ciascuna entità.

Infine, particolare attenzione deve essere posta nella gestione del rischio determinato dall’utilizzo di servizi ICT forniti da terzi, ma anche all’implementazione di sistemi di condivisione reciproca delle informazioni e delle analisi tra le stesse entità.

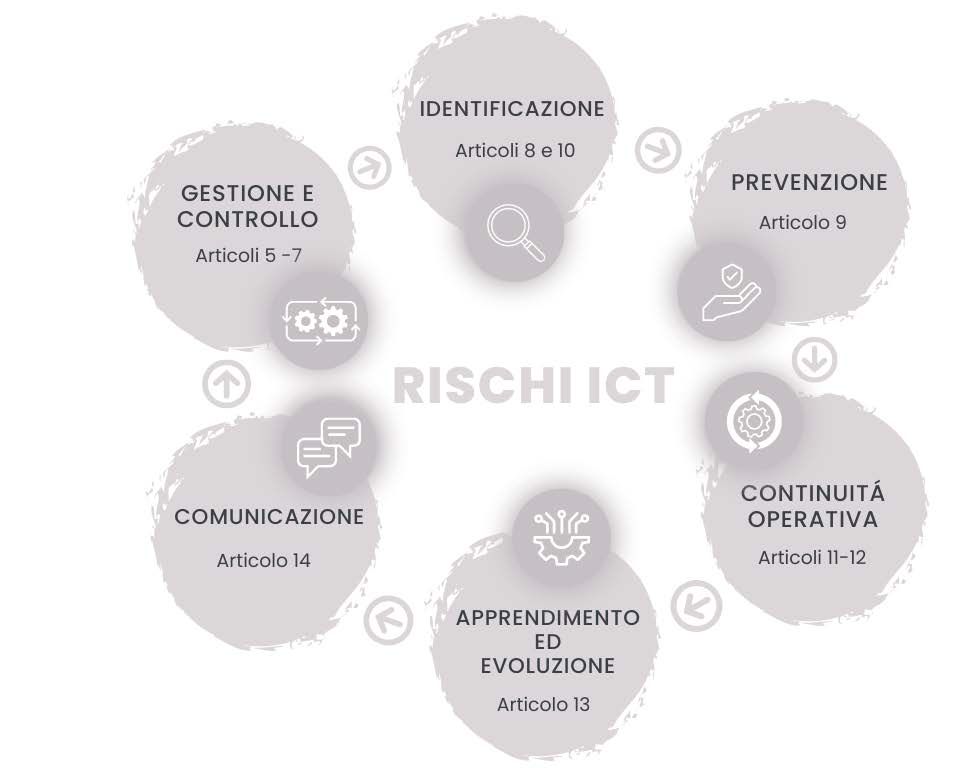

Gestione dei rischi ICT

Un organo di gestione attivo, unitamente ad un quadro di gestione e controllo efficace, consente la realizzazione di una serie di attività essenziali nella gestione dei rischi ICT. Identificare i potenziali rischi, adottare le conseguenti strategie preventive e garantire la continuità operativa diventano infatti azioni imprescindibili all’interno del quadro strategico di resilienza che ciascuna entità è chiamata ad adottare. A queste si aggiungono le necessità di raccolta e analisi delle informazioni rilevanti, in un’ottica di apprendimento ed evoluzione, e la relativa comunicazione interna/esterna dei risultati ottenuti.

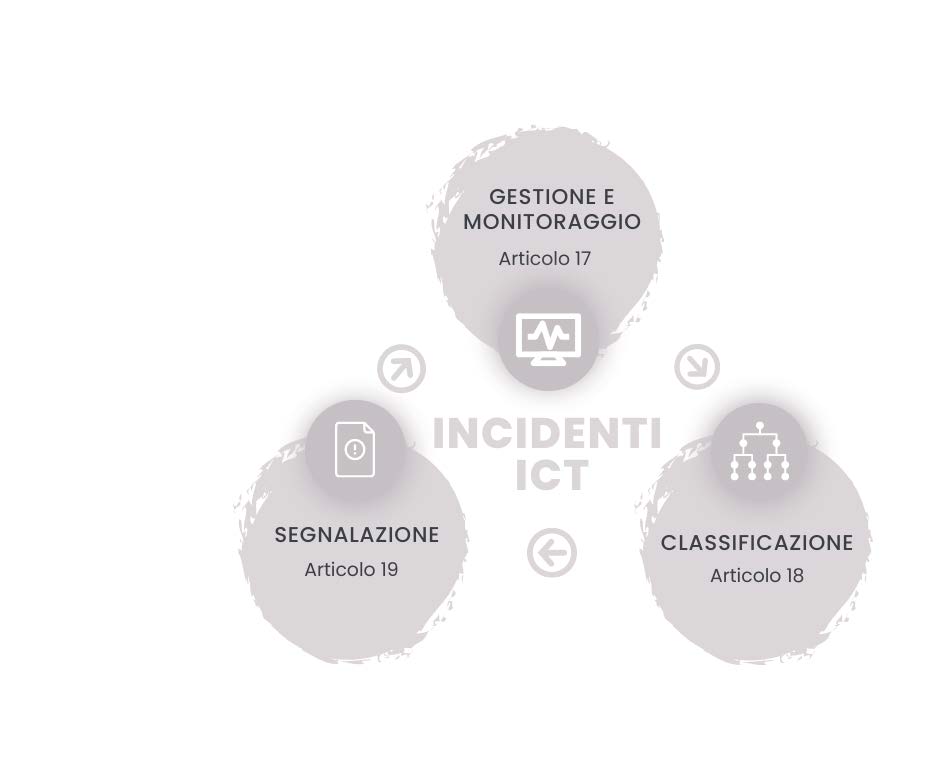

Gestione, classificazione e segnalazione degli incidenti IT

L‘elaborazione di strategie e protocolli volti alla gestione e al monitoraggio degli incidenti ICT si affianca all‘adozione di un congruo meccanismo di segnalazione alle autorità competenti. É, infatti, necessario evitare che, al verificarsi di eventuali incidenti gravi, consegua l‘indisponibilità dei sistemi ICT, che si verifichino eventuali danni alle loro infrastrutture fisiche, e che si realizzi la temuta violazione dei dati trattati dalla entità finanziaria.

Test di resilienza operativa digitale

Per mantenere un alto livello di resilienza operativa digitale, l‘entità è tenuta a eseguire regolarmente test sui propri sistemi ICT e sul personale addetto, ma anche sugli incaricati all‘effettuazione di tali test. L‘obiettivo è quello di valutarne le capacità di prevenzione, rilevamento, risposta e ripristino, al fine di rilevare eventuali vulnerabilità e porvi di conseguenza rimedio.

I test devono avere diversa natura, a seconda della maturità dell‘entità finanziaria in ambito informatico: e così, a valutazioni di base possono essere affiancati test avanzati come quelli basati su TLPT. Questi ultimi sono particolarmente importanti per l‘entità che svolge funzioni sistemiche nei servizi finanziari, come i pagamenti e le attività bancarie, mentre possono essere meno rilevanti per sotto-settori come la gestione patrimoniale e le agenzie di rating del credito.

Gestione dei rischi informatici derivanti da terzi

L’entità è tenuta a monitorare e gestire anche i rischi derivanti dall‘avvalersi di fornitori terzi per i servizi ICT, in modo proporzionato alla propria dipendenza da tali servizi e alla natura più o meno critica degli stessi, così come dei processi oggetto degli accordi contrattuali.

La conclusione degli accordi contrattuali con i soggetti terzi deve basarsi su un’analisi approfondita e focalizzata di tali fornitori e dei servizi che questi andranno a erogare all‘entità. Accordi che, dovranno essere rinegoziati, o persino risolti, in caso di mancanze o violazioni del fornitore.

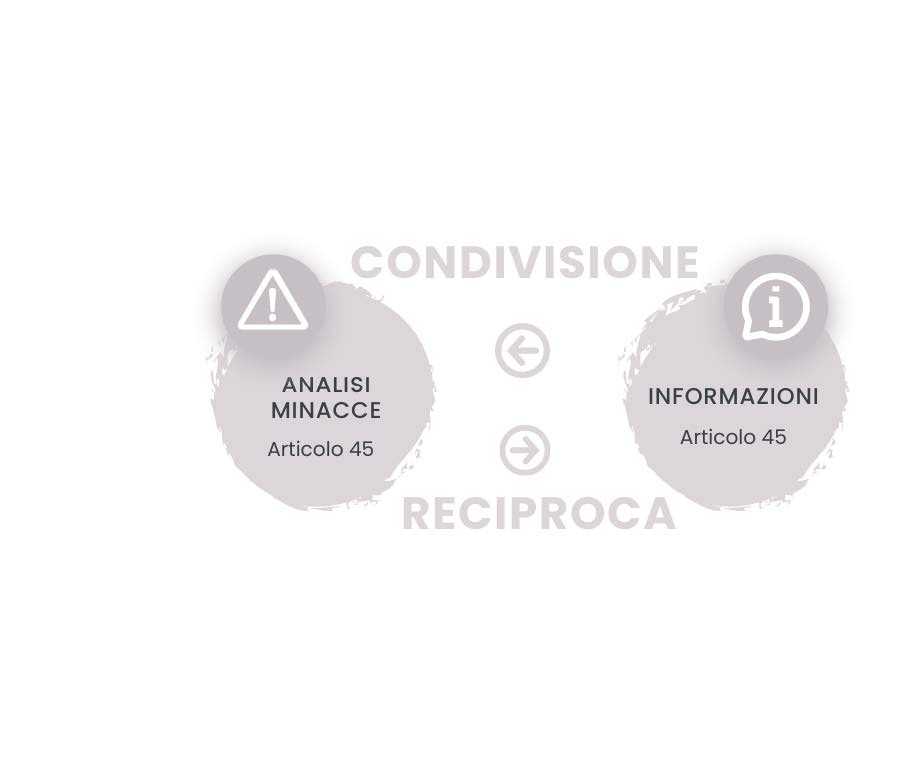

Meccanismi di condivisione delle informazioni

Lo scambio di informazioni sulle analisi delle minacce e delle vulnerabilità tra le entità finanziarie aiuta a migliorare la consapevolezza riguardo alle minacce informatiche.

Questo incremento di consapevolezza, a sua volta, rafforza la capacità delle entità finanziarie di prevenire la trasformazione delle minacce informatiche in effettivi incidenti legati alle ICT, e di limitarne più efficacemente l’impatto, favorendo un recupero più rapido.

Roadmap

Il processo che porta un‘entità ad adeguarsi al Regolamento DORA e ai suoi principi può essere idealmente suddiviso in quattro step, dove l‘ultimo contempla già il raggiungimento dell‘obiettivo compliance così come individuato dal Regolamento.

La prima fase è costituita da un‘analisi puntuale dell‘entità e della sua attuale organizzazione interna, al fine di individuare eventuali criticità cui porre rimedio, o anche solo lacune minori da colmare. La valutazione del grado di conformità esistente consente di stabilire l‘impegno richiesto per la messa in opera e quindi il completamento delle attività necessarie, e pertanto di stabilire la roadmap del processo di adeguamento che consenta la visione d‘insieme sull‘intero progetto e sulle fasi che lo costituiscono.

Le attività definite nel primo step, vengono quindi poste in essere nel corso della seconda fase, di adeguamento vero e proprio: qui si colmano operativamente le lacune, e si risolvono eventuali criticità, si pensano e realizzano eventuali nuovi protocolli e procedure, oppure si adeguano quelli/e esistenti. In questa fase può essere utile dedicarsi anche alla mappatura di eventuali fornitori terzi di servizi ICT, sempre che non si tratti di un‘attività già svolta in precedenza.

La terza fase è dedicata alle attività di test, ritenute fondamentali dal Regolamento: i test che devono essere effettuati sono diversi tra loro e di varia natura, ma in ogni caso devono essere sempre proporzionati all‘entità finanziaria, all‘attività da questa svolta, e ai rischi ICT ad essa connessi.

Una volta, dunque, adottate tutte le procedure richieste, rispettati tutti i requisiti posti dal Regolamento, sottoposto a test l’intero sistema, l’adeguamento alla normativa può dirsi concluso. Tuttavia, il processo di conformità dell’entità alla normativa va mantenuto tale nel corso del tempo: non va, pertanto, trascurata la quarta fase di monitoraggio ed eventuale aggiornamento del funzionamento del sistema realizzato e reso operativo.

Checklist